Introducción

Laboratorio: Reveal Hidden Files in Google Storage Plataforma: Pwned Labs

En este writeup se describirá el proceso de enumeración de un bucket de Google Storage con el objetivo de obtener información que conduzca a la flag final. El primer paso fue intentar acceder al bucket, pero se verificó que estaba correctamente securizado, impidiendo el acceso a los archivos almacenados.

Ante esta situación, se continuó con la enumeración de archivos y directorios del sitio web asociado. Durante este proceso, se identificó un archivo de interés denominado backup.7z, protegido por una contraseña.

El siguiente paso consiste en el intento de descifrar la contraseña de dicho archivo comprimido para acceder a su contenido y, con ello, obtener la flag objetivo. A lo largo del writeup, se detallarán los pasos seguidos, desde la enumeración inicial hasta el descifrado, con el fin de cumplir con el objetivo final.

Resolución

Al visitar el sitio Web vemos un sitio WEb para Gigantic Retail. Es un sitio WEb estático sin funcionalidades interesantes.

Vamos a comenzar revisando el sitio Web buscando referencias que puedan ser interesantes.

Encontramos una referencia a un bucket de Google Storage en el código comentado. El subdominio pertenece al servicio de almacenamiento de Google mientras que el nombre del bucket parece estar dedicado al almacenamiento de recursos del sitio Web. Vamos a visitar el bucket encontrado.

storage.googleapis.com/it-storage-bucket/

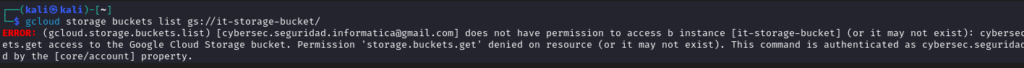

Para enumerar el contenido, vamos a utilizar la herramienta de Google, gcloud.

gcloud storage buckets list gs://it-storage-bucket/

La ejecución de la herramienta nos devuelve acceso denegado con el usuario que tenemos actualmente.

También, podemos utilizar el comando gsutil.

gsutil ls gs://it-storage-bucket/

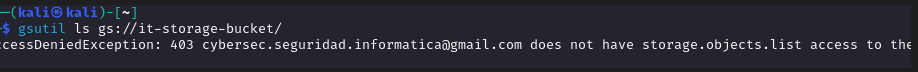

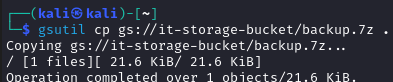

Si bien, no podemos enumerar el bucket , las operaciones de Cloud Storage usan nombres para identificar directorios y archivos. Vamos a utilizar una lista de archivos para tratar de realizar enumeración de directorios. Vamos a utilizar dirsearch para ello.

dirsearch -u https://storage.googleapis.com/it-storage-bucket/

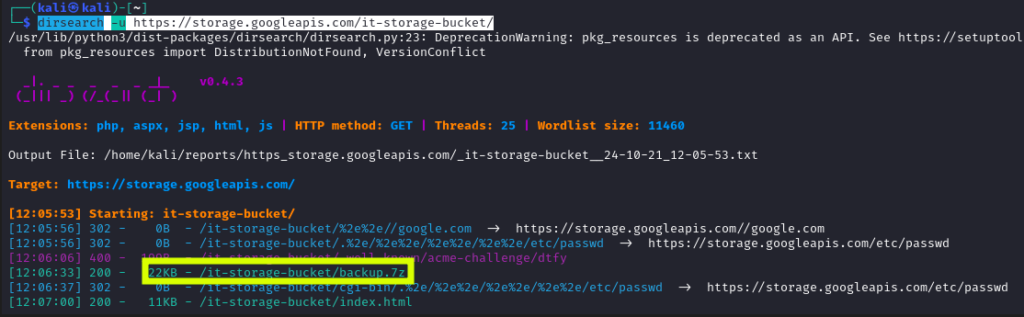

Encontramos un archivo backup.7z. Vamos a copiar ese archivo en nuestra máquina de ataque y a tratar de extraer información de él.

Al tratar de descomprimir el archivo, notamos que necesitamos la clave del archivo.

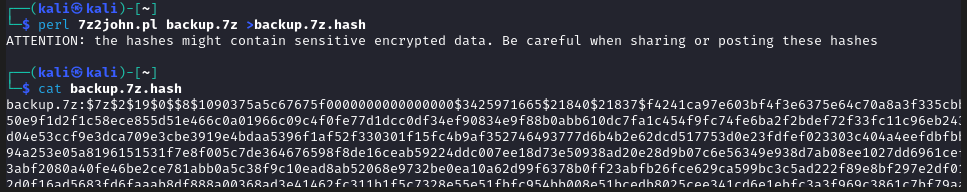

El siguiente paso será extraer el hash de la contraseña del comprimido. Para ello, utilizamos la herramienta «7z2john».

wget https://raw.githubusercontent.com/openwall/john/bleeding-jumbo/run/7z2john.pl

apt install libcompress-raw-lzma-perl -y

perl 7z2john.pl backup.7z > backup.7z.hash

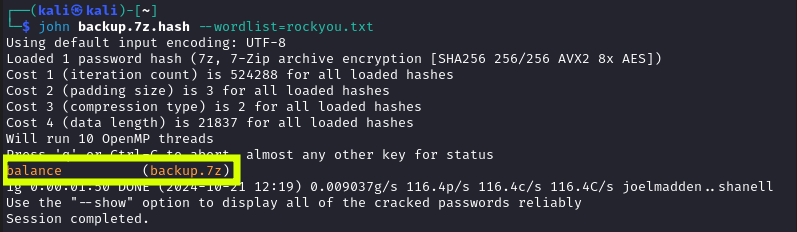

A continuación, vamos a tratar de descifrar el hash obtenido. Para ello, utilizaremos la herramienta john con la wordlist rockyou.txt

La contraseña del 7z es «balance»

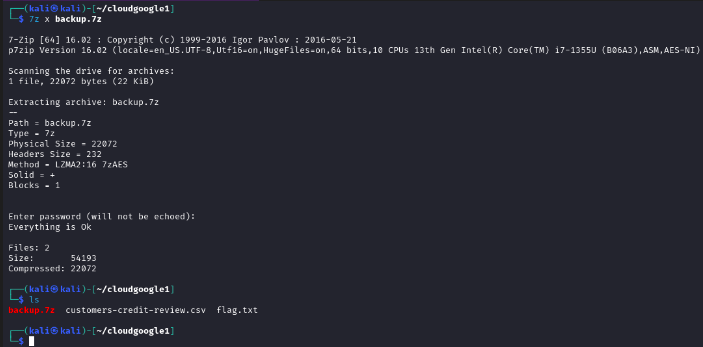

La utilizamos para extraer los archivos del comprimido.

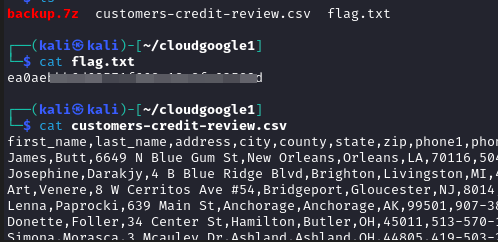

Encontramos la flag y un archivo con información sobre los clientes de la tienda.

No responses yet