Introducción

En este writeup, vamos a hacer algo distinto. Como objetivo de este año, tengo marcado la certificación eJPT. Con tal objetivo, vamos a comenzar una serie de writeups de máquinas relacionadas con esta certificación. En esta ocasión vamos a empezar resolviendo la máquina Black-box Penetration Test 1 contenida en el material de INE relacionado con la certificación eJPT.

En esta primera máquina, vamos a realizar la explotación de una aplicación vulnerable, para posteriormente hacer pivoting desde la primera máquina objetivo a una segunda que está disponible desde la primera máquina víctima.

Enumeración

Comenzamos como siempre realizando la enumeración de los equipos disponibles en la red para posteriormente realizar un escaneo de los servicios abiertos en la máquina objetivo.

Primero, comprobamos nuestra IP e interfaz de conexión.

A partir de esto, podemos hacer un barrido de los equipos disponibles en esa red.

Hay disponibles dos IP disponibles en la red, una pertenece a nuestro equipo y la otra corresponde al dominio demo.ine.local.

Vamos a realizar el escaneo de los servicios abiertos en el dominio demo.ine.local.

Tenemos estos servicios abiertos:

- 80 -> HTTP -> nginx 1.14.0

- 3306 -> MySQL ->

Vamos a comenzar viendo el contenido del puerto 80, para ello abrimos el navegador.

Tenemos un CMS, V-CMS v1.0. Vamos a buscar si existen versiones vulnerables.

Hay disponible un exploit para este cms donde podemos cargar y ejecutar archivos php.

Ejecutar ataque. Flag.txt

Vamos a configurarlo para realizar el ataque.

Después de configurar el exploit, lo ejecutamos.

Tras ejecutar el exploit, abrimos una sesión meterpreter con privilegios root.

Después de abrir sesión, vamos a buscar la flag, que se encuentra en el directorio root.

Pivoting

Vamos a verificar que interfaces están disponibles desde la máquina víctima.

Tenemos dos interfaces presentes en esta máquina, eth0 y eth1. Vamos a realizar ping desde nuestra máquina kali a la IP 192.209.110.2.

Pero no podemos acceder al rango 192.209.110.0/24 desde la máquina Kali. Para realizar esta comunicación debemos realizar un pivote.

Para realizar este pivote vamos a utilizar la herramienta autoroute. Para agregrar un rango IP “inalcansable”.

Sirve para agregar rutas de sesión de meterpreter al enrutamiento de Metasploit. Esto se puede utilizar para acceder a una red que de otro modo sería inaccesible.

Abrimos la ayuda de autoroute.

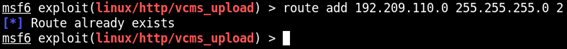

Agregamos la ruta de rango IP 192.209.110.0/24.

Verificamos si se ha añadido la ruta. Para ello, ponemos en segundo plano la sesión de meterpreter y ejecutamos lo siguiente.

Como podemos ver, la ruta se agregó correctamente.

Vamos a ejecutar un módulo auxiliar de escaneo de puertos TCP para descubrir que hosts están disponibles y que servicios tienen abiertos.

Hemos descubierto un host abierto en la dirección IP 192.209.110.3. Los puertos 21 y 22 están abiertos en este host.

En meterpreter hay una utilidad que permite enviar el puerto de la máquina remota a la local. Vamos a comenzar apuntando al puerto 21 de esta dirección. Vamos a apuntar el puerto 21 de la máquina remota al 8000 de la máquina local.

Hacemos el reenvío del puerto remoto al puerto local.

Una vez realizado el reenvío, vamos a escanear el puerto en local utilizando la herramienta nmap.

Observamos en los resultados obtenidos que el host está ejecutando el servicio vsftpd.

Vamos a buscar un exploit para el servicio vsftpd.

Tras configurar el exploit, lo ejecutamos y obtenemos servicio reverso.

Tenemos privilegios como root.

Buscamos la flag que nos falta para completar la máquina.

Y ya tendríamos completa la explotación del servicio vulnerable, y el pivoting entre máquinas.

No responses yet